APK包名签名注入是指通过修改已有APK文件的包名和签名信息,使得APK文件能够绕过应用程序的权限管理机制,达到未经授权获取敏感数据或执行恶意操作的目的。本文将详细介绍APK包名签名注入的原理以及具体步骤。

1. 原理解析:

在Android系统中,每个应用程序都有一个唯一的包名,用来唯一标识应用程序的身份。应用程序的签名信息由证书文件生成,用于验证APK的真实性和完整性。Android的权限管理机制依赖于应用程序的包名和签名信息,确保用户的隐私和系统的安全。

APK包名签名注入的原理是替换APK文件中的包名和签名信息,使得系统无法正确识别APK的真实身份。通过替换包名和签名信息,恶意应用可以冒充合法应用来获取用户的权限并执行恶意操作。

2. 注入步骤:

注入APK包名和签名信息的过程需要一些工具和技术支持,主要分为以下几个步骤:

步骤一:获取APK文件

首先需要获取待注入的APK文件,可以从官方渠道下载,或者通过其他渠道获取。

步骤二:反编译APK

使用反编译工具(如apktool、dex2jar等)将APK文件进行反编译,得到APK的所有源代码和资源文件。

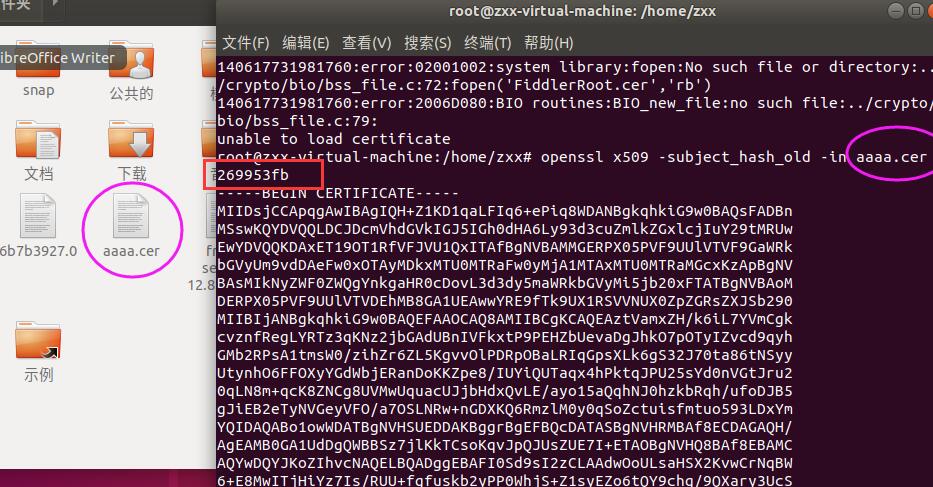

步骤三:修改包名和签名信息

通过修改反编译后的源代码文件,找到AndroidManifest.xml文件,将其中的包名进行修改。同时,生成一个新的证书文件用于替换原有的签名信息。可以借助Java的keytool工具生成自签名证书。

步骤四:重

新打包APK

使用反编译缺乏证书不能安装apk工具将修改后的源代码和资源文件重新打包为APK文件。

步骤五:签名APK

使用Android自带的jarsigner工具或其他签名工具,对重新打包后的APK文件进行签名,将新生成的证书文件与APK关联。

步骤六:安装和运行

将签名完成的APK文件安装到目标设备上,并运行测试。如果一切正常,恶意应用将能够以合法应用的身份获取用户权限并执行恶意操作。

3. 防御措施:

为了防止APK包名签名注入的恶意行为,Android系统提供了一些安全机制和防护策略:

– 应用程序的签名机制:每个应用都需要经过数字签名才能被安装和运行,确保应用的真实性和完整性。

– 应用权限管理:Android系统会对应用的权限进行动态管理,用户可以选择性地授权给应用相应的权限。

– Google Play Protect:Google Play商店提供的应用安全检测服务,通过扫描应用的包名和签名信息,检测潜在的恶意行为。

– 安全更新:及时安装Android系统和应用程序的更新补丁,修复已知的漏洞和安全问题。

APK包名签名注入是一种以欺骗Android系统权限管理机制为手段的恶意攻击方式。了解其原理和具体步骤有助于我们更好地理解Android系统的安全机制,并采取相应的防御措施来保护个人和系统的安全。

安卓上架

安卓上架